“Irregolarità, difformità dalla regola generale, o da una struttura”: così l’enciclopedia Treccani definisce l’anomalia, una delle parole che iniziano a fare più paura anche in ambito industriale.

Ma perché le anomalie sono così importanti?

La risposta è piuttosto semplice: quando un dato o un evento si presenta diversamente da quanto ci aspetteremmo, potremmo essere davanti non soltanto a un malfunzionamento di un sistema, ma anche a una possibile intrusione o sabotaggio dei sistemi informatici (anche a livello di produzione).

La vera difficoltà sta nel rilevare e comprendere le anomalie.

Questo è uno degli argomenti che tratteremo il 6 Febbraio 2019 a Milano all’interno del Forum Software Industriale: sei già registrato?

Perché preoccuparmi anche di una piccola variazione?

A volte anche piccole deviazioni rispetto alla norma potrebbero essere indice di qualcosa che non funziona come dovrebbe.

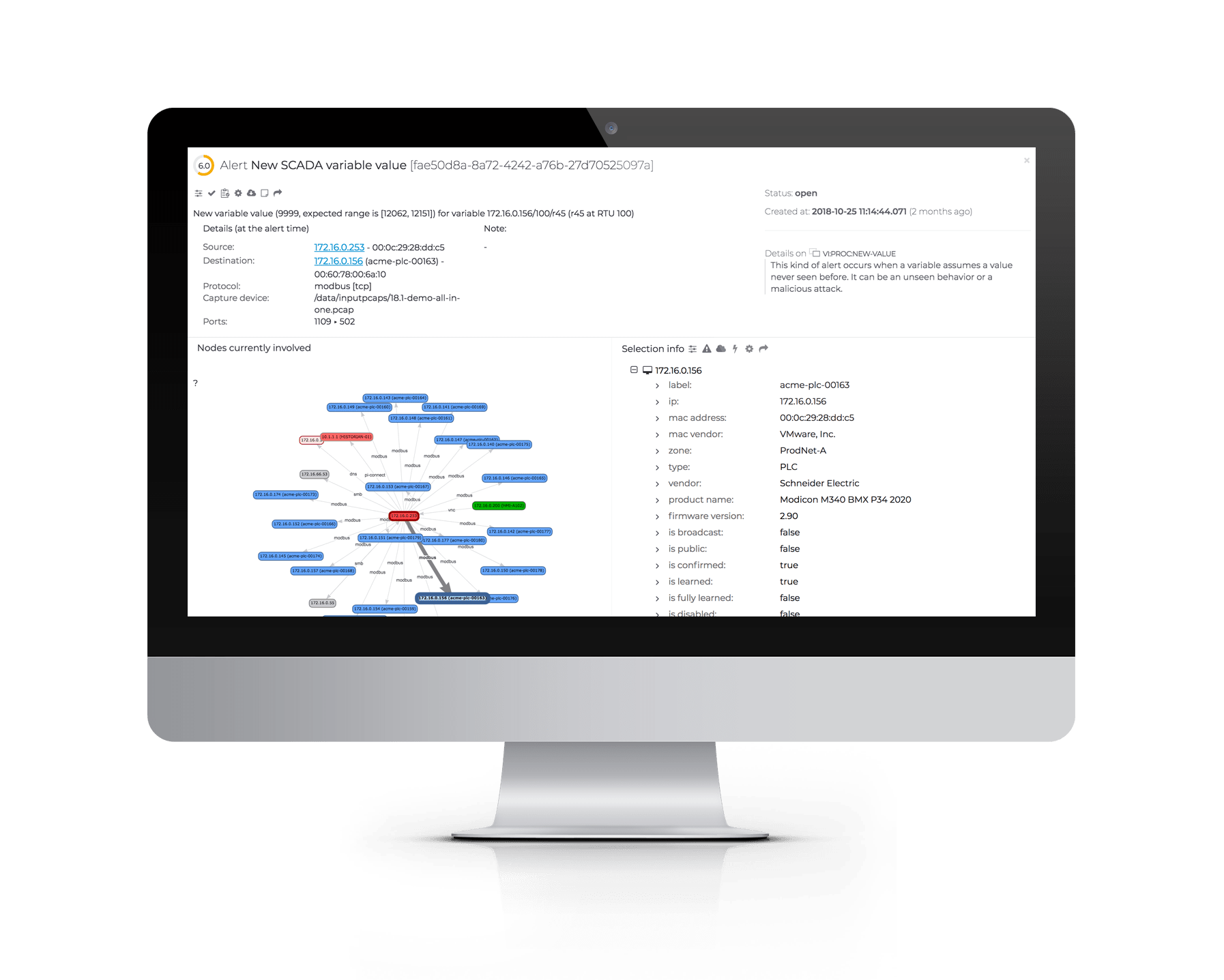

Facciamo un esempio? Consideriamo un PLC che scambia normalmente una cinquantina di kilobyte di dati per ogni turno di lavoro (per esempio 45 in uscita e 5 in entrata) con il PC industriale sul quale gira il sistema di supervisione tramite una determinata porta. Supponiamo che, a un certo punto, lo scambio di dati tra quelle due macchine diventi di 100 kilobyte. “Sono solo 50 kilobyte in più, ci sarà stato qualche segnale in più trasmesso”, potremmo pensare.

Intanto consideriamo che senza un sistema che monitora in maniera continua, automatica e “silenziosa” le comunicazioni dei nostri dispositivi di fabbrica, quei 50 kilobyte in più sarebbero passati completamente inosservati.

Ma guardiamo insieme che cosa può celarsi dietro una piccola anomalia come questa.

Proviamo, per esempio, a indagare sullo scambio dei dati avvenuti nell’ora dell’anomalia e scopriamo che quei 100 kbyte sono composti da 95 kilobyte di dati in entrata e solo 5 kilobyte da dati in uscita.

In pratica sono entrati nel PLC 90 kilobyte in più del solito, mentre sono stati trasmessi 40 kilobyte meno del solito.

C’è sicuramente qualcosa che non va, non credete?

Che spavento! Da che cosa può dipendere?

La prima cosa che ci fa pensare è che il PLC abbia trasmesso meno dati del solito, anche se nella configurazione non abbiamo cambiato nulla.

La causa, però, potrebbe essere proprio in quei dati in più che sono entrati.

Da dove arriva il traffico registrato in entrata? Ecco la sorpresa!

Il traffico in entrata verso il PLC è arrivato attraverso la porta dedicata alla teleassistenza!

Comincia ad apparirci più chiaramente quello che potrebbe essere successo: se gli addetti alla telemanutenzione avessero inviato qualche aggiornamento del firmware, questo spiegherebbe anche perché il PLC ha inviato solo pochi dati. Un giro di telefonate e scopriamo che è andata proprio così.

Il nostro service remoto ha avviato (senza consultarci e concordare il momento più opportuno) un processo di aggiornamento del firmware del nostro PLC.

Per fortuna stavolta non è successo niente di irrimediabile: abbiamo perso qualcosa in produzione, ma per fortuna abbiamo capito che cosa è successo e abbiamo fatto una ramanzina ai nostri partner spiegando loro che devono avvisarci prima di eseguire operazioni del genere.

Lessons learned

Con questo semplice esempio abbiamo visto come anche piccole variazioni delle attività di comunicazione tra i dispositivi di una rete industriale possano essere sintomo di problemi.

In questo caso le variazioni erano dovute a un accesso lecito alla macchina, ma la causa avrebbe anche potuto essere un sabotaggio o un accesso illecito dall’esterno. Abbiamo anche capito che rilevare certe anomalie “a occhio” è un’impresa pressoché impossibile.

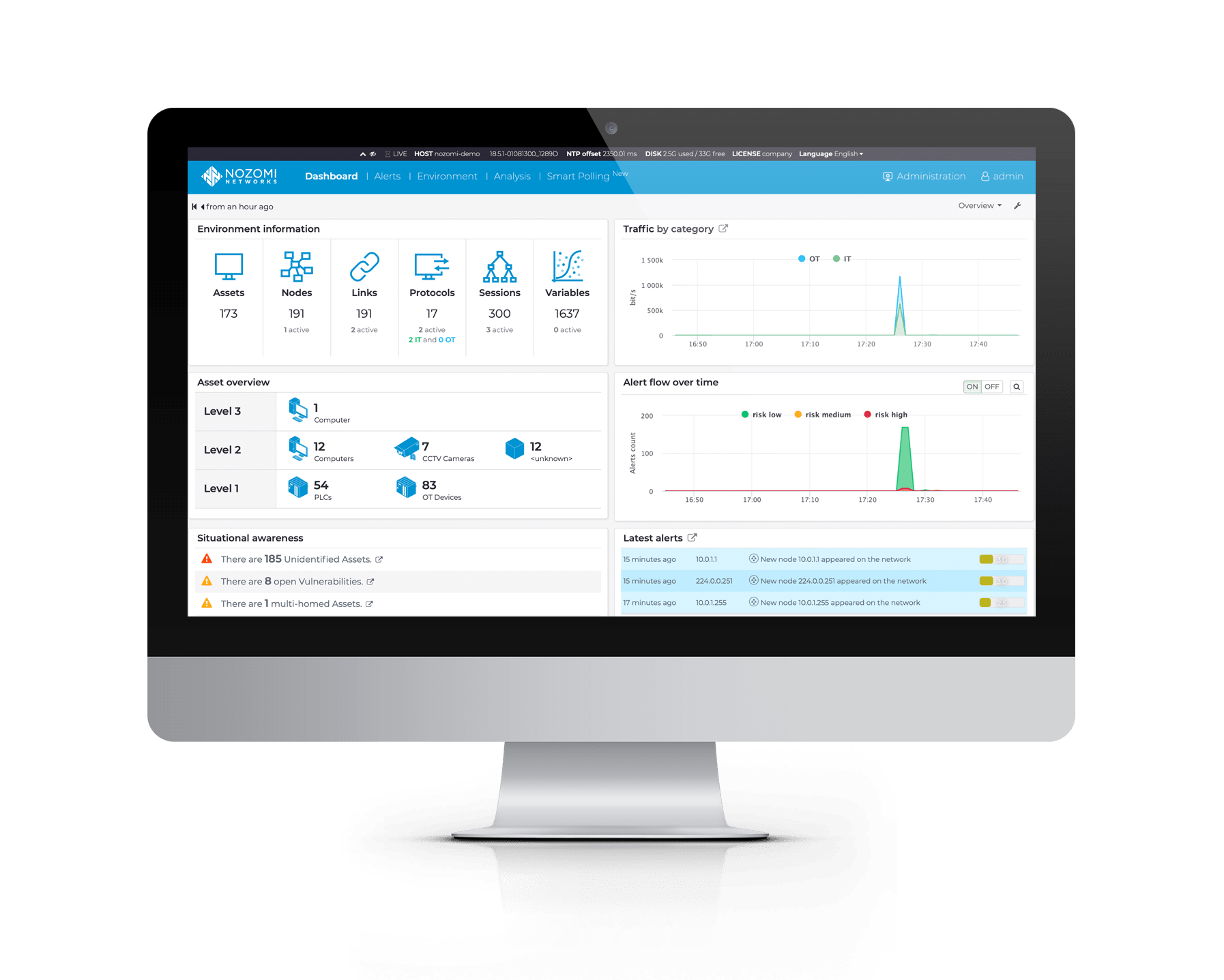

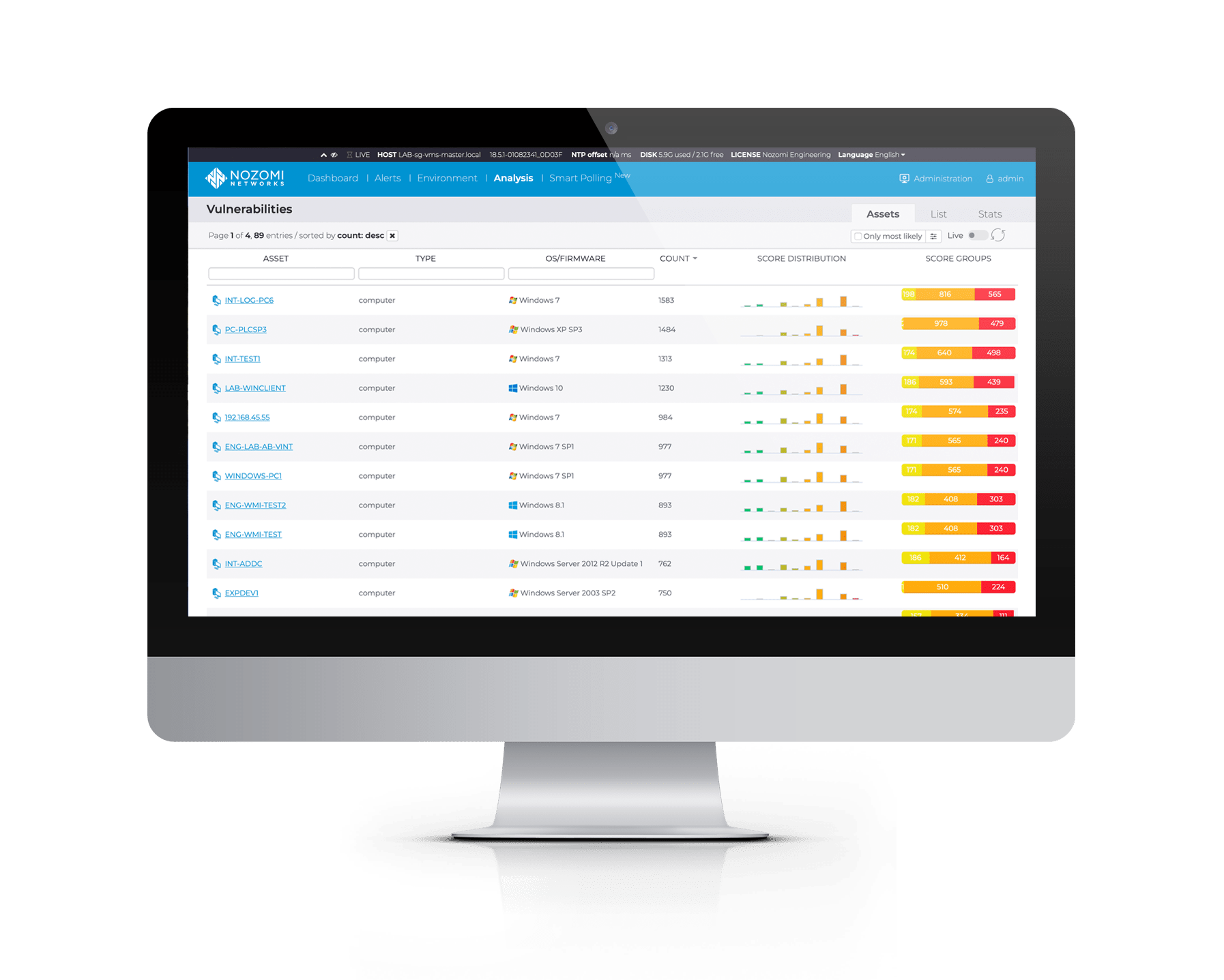

Oggi, per fortuna, esistono delle soluzioni tecnologiche che permettono il rilevamento automatico delle anomalie (dette appunto di “anomaly detection”).

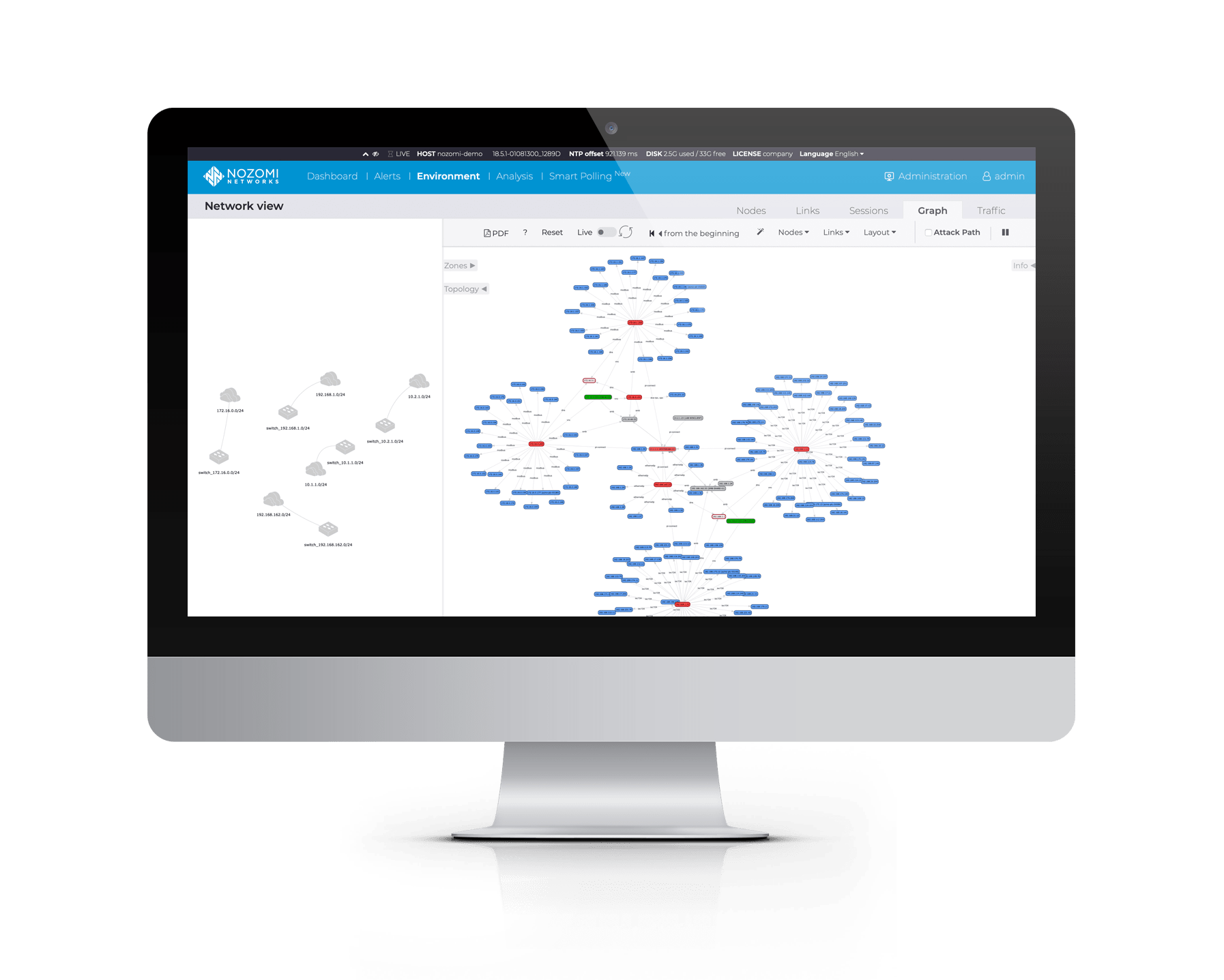

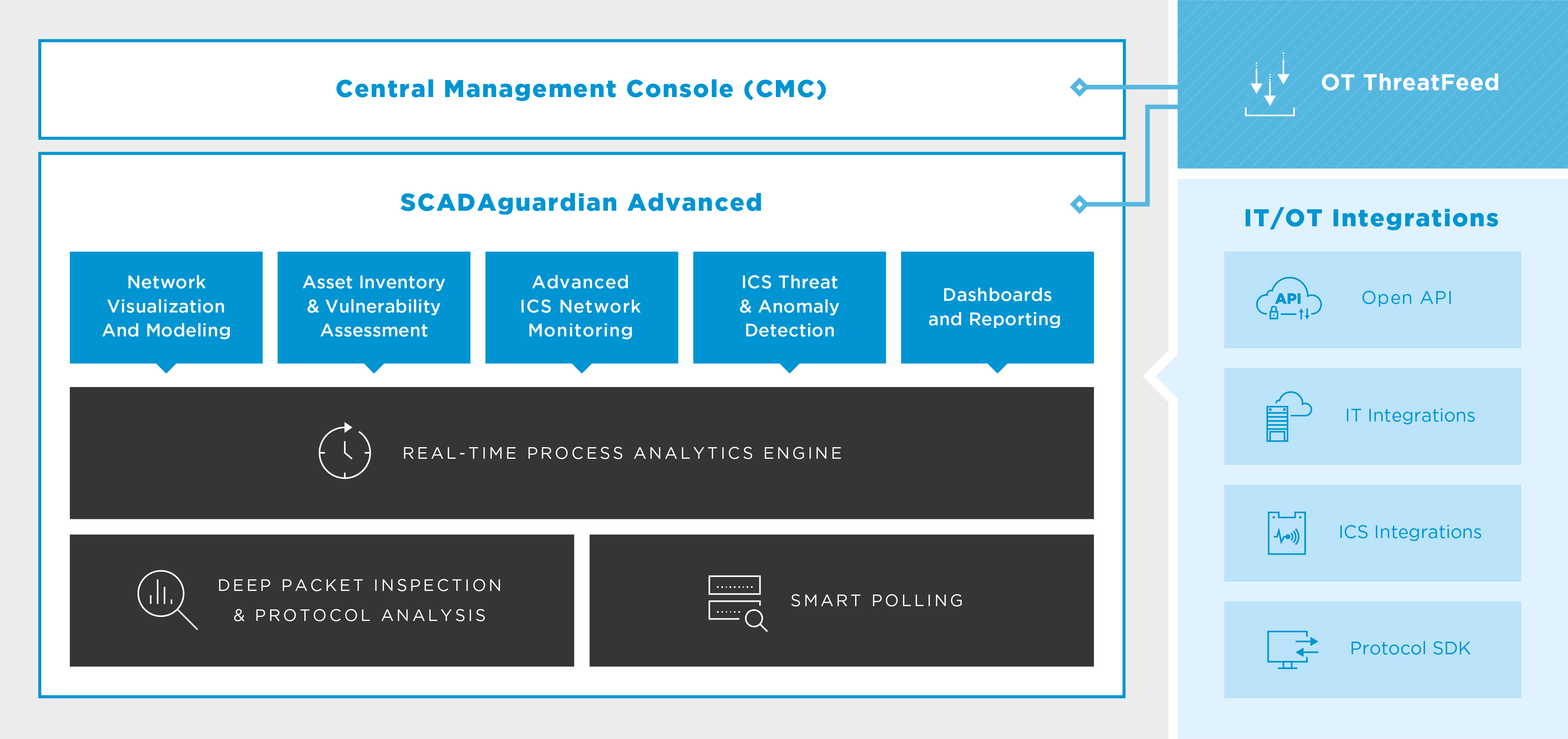

Ma come funzionano? Queste soluzioni sono delle “appliance”, cioè dei sistemi costituiti da una scatola intelligente (sostituibile anche con “device virtuale”) e da un software.

La scatola si collega alla rete e le prime due cose che fa sono:

- mettersi in “ascolto” delle attività di comunicazione

- ricostruire una mappa dei device presenti sulla rete

Nessuna paura, si tratta di un ascolto “passivo” che non interferisce in alcun modo con le comunicazioni.

Una volta terminata questa fase di “training” (decidiamo noi se farla durare un’ora, un giorno o una settimana, a seconda di quanto durano normalmente i nostri cicli di lavoro), il sistema ha appreso quelle che sono le normali tipologie e quantità di comunicazioni.

A questo punto non ci resta che spiegare al sistema quali soglie e quali comportamenti siano da considerare normali e quali invece devono innescare un allarme.

That’s it! A questo punto basta attivare la modalità operativa e avremo un guardiano sempre attivo per rilevare le anomalie.

I vantaggi nascosti

Come dicevamo, un sistema di anomaly detection è utilissimo a rilevare qualsiasi comportamento sospetto della rete.

Ogni anomalia può essere così verificata in poco tempo, comprendendone le motivazioni e stabilendo eventuali rimedi necessari. Possiamo riassumere in questi pochi punti i vantaggi offerti da un sistema di anomaly detection:

- Si installa facilmente e non ha impatti sulle prestazioni del sistema

- Si può “scalare” agevolmente qualora volessimo estenderlo ad altre zone della rete

- Supervisiona e monitora centralmente le reti industriali distribuite di grandi dimensioni

- Riconosce rapidamente le anomalie

- Traccia facilmente gli asset e riconosce i rischi legati sicurezza informatica

- Riduce significativamente il tempo di risoluzione dei problemi

- Rileva rapidamente minacce, rischi e incidenti legati alla sicurezza informatica

Ora che abbiamo capito l’importanza di avere un sistema di anomaly detection, che cosa aspettiamo a procuracene uno tra i migliori in circolazione? Un Esempio? Clicca qui sotto…

Questo è uno degli argomenti che tratteremo il 6 Febbraio 2019 a Milano all’interno del Forum Software Industriale: sei già registrato?