Quando parliamo di Attacchi Informatici in ambiente industriale il parametro che definisce l’entità dell’Incidente è definito RTO.

Il RECOVERY TIME OBJECTIVE rappresenta il tempo in cui il nostro impianto torna efficiente, in pratica il DOWNTIME tollerato. Va da sè che più la produzione è onerosa più il Nostro RTO tenderà allo 0 (non è possibile avere interruzioni): questo vale in particolar modo per industrie regolamentate e processi critici.

La domanda da farsi è dunque: UNA VOLTA SUBITO L’ATTACCO, QUANTO CI METTO A RIPARTIRE? HO UN PIANO B?

Ecco il “piano B” di ServiTecno…

Piattaforme per il Controllo delle Variazioni e il Monitoraggio delle Versioni, affrontano un aspetto critico della sicurezza che in nessun modo viene trattato quando si parla delle più chiacchierate tematiche in ambito cyber security (n.d.r. “privacy dei dati” e “anomaly detection”): la proprietà intellettuale contenuta negli applicativi che gestiscono il processo (e non solo quello).

Il settore industriale e in particolare il manifatturiero è il secondo settore più mirato dal cyber crime e molti attacchi hanno successo a causa delle numerose vulnerabilità presenti nell’ambiente di produzione.

Indipendentemente da come si verifica una minaccia, queste piattaforme possono:

PREPARARCI: Proteggi la proprietà intellettuale del tuo APPLICATIVO. Il salvataggio automatico salva una copia di ogni revisione del programma in un repository centrale. L’accesso alle cartelle ed ai backup degli applicativi è gestito tramite un sistema di privilegi flessibile.

DETECT: Rileva le modifiche fuori programma che vengono apportate sui diversi sistemi e device. È importante poter confrontare l’ultima copia del programma salvata e validata con quella fisicamente in esecuzione su ciascun dispositivo per identificare eventuali differenze. Se vengono rilevate differenze, le persone appropriate vengono avvisate e inizia la gestione della variazione.

RECUPERARE: Recuperare rapidamente da modifiche non autorizzate. Con un archivio di tutte le revisioni del programma, è possibile ripristinare rapidamente l’ultimo programma approvato dopo una modifica non autorizzata.

Qualche spunto di riflessione:

1) Dipendenti e gestione risorse: nel 2016 il 60% di tutti gli attacchi sono stati effettuati da personale interno; dipendenti o chiunque abbia accesso alle risorse di una società.

2) Internetworking: i nuovi modelli di business legati all’Internet of Things (IoT) hanno reso i produttori più vulnerabili in quanto sia le reti industriali che quelle aziendali sono interconnesse a Internet (e non più separate), espandendo perimetro e superficie di attacco.

3) Il layer dell’automazione: uno dei modi più semplici e di successo per lanciare un attacco in un impianto di produzione è quello di modificare l’applicativo che gira su un PC ma soprattutto su device di campo (PLC, RTU, sensoristica o similari).

“Mentre un set predefinito di parametri di processo può essere modificato tramite applicazioni HMI-SCADA, la logica mantenuta sul controller definisce il flusso del processo e le sue impostazioni di sicurezza. Pertanto, la modifica della logica del controller è il modo più semplice e più efficace per causare tale interruzione”.

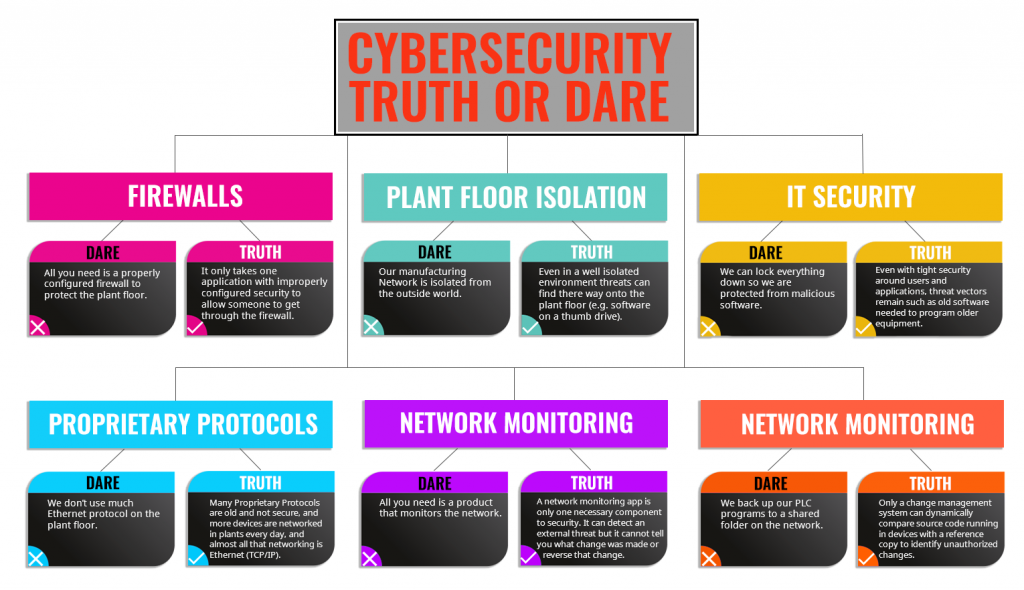

[1] IBM X-Force® Research “2016 Cyber Security Intelligence Index” [2] “Cyberthreats Targeting the Factory Floor” IndustryWeek article, Barak Perelman, August 2016 VERO O FALSO? Ci sono alcune domande in ambito Cyber Security la cui risposta sembrerebbe scontata ma tale non è…o addirittura la stessa domanda 5 anni fa poteva avere una risposta ed oggi averne una diversa. Qualche esempio? Leggi sotto…