Con il panorama delle minacce informatiche in continua evoluzione, è più che mai è più importante che mai capire quale sia l’impatto sulla vostra organizzazione. Negli ultimi sei mesi, abbiamo assistito a un’impennata della frequenza e complessità degli attacchi, nonché l’uso di nuove tattiche da parte delle nuove tattiche da parte degli attori delle minacce.

Minacce che un tempo erano considerate improbabili sono diventate improvvisamente comuni. Ad esempio, le aziende che in precedenza non erano state prese di mira ransomware si trovano ora a subire questi attacchi. di questi attacchi. Oltre a questo cambiamento, gli attori delle minacce continuano a offuscare le loro attività dannose dal rilevamento dalle soluzioni di sicurezza.

Per rafforzare la sicurezza e ridurre al minimo le minacce future, le aziende devono per rafforzare la sicurezza e ridurre al minimo le minacce future, le aziende hanno bisogno di una visione in tempo reale del loro prendere decisioni informate su come proteggersi al meglio.

In questo rapporto:

- Esaminiamo lo stato attuale della cybersecurity.

- Identifichiamo le tendenze chiave nel panorama delle minacce e proponiamo soluzioni per affrontarle. affrontarle.

- Ripercorriamo la crisi tra Russia e Ucraina, evidenziando i nuovi strumenti maligni e le malware introdotti, nonché come questo conflitto può darci indicazioni sulle capacità degli aggressori.

- Fornire approfondimenti sulle botnet dell’Internet delle delle cose (IoT), le botnet, i corrispondenti Indicatori di compromissione (IoC), e tattiche e procedure (TTP) degli attori delle minacce. procedure (TTP).

- Condividere raccomandazioni e analisi previsionale.

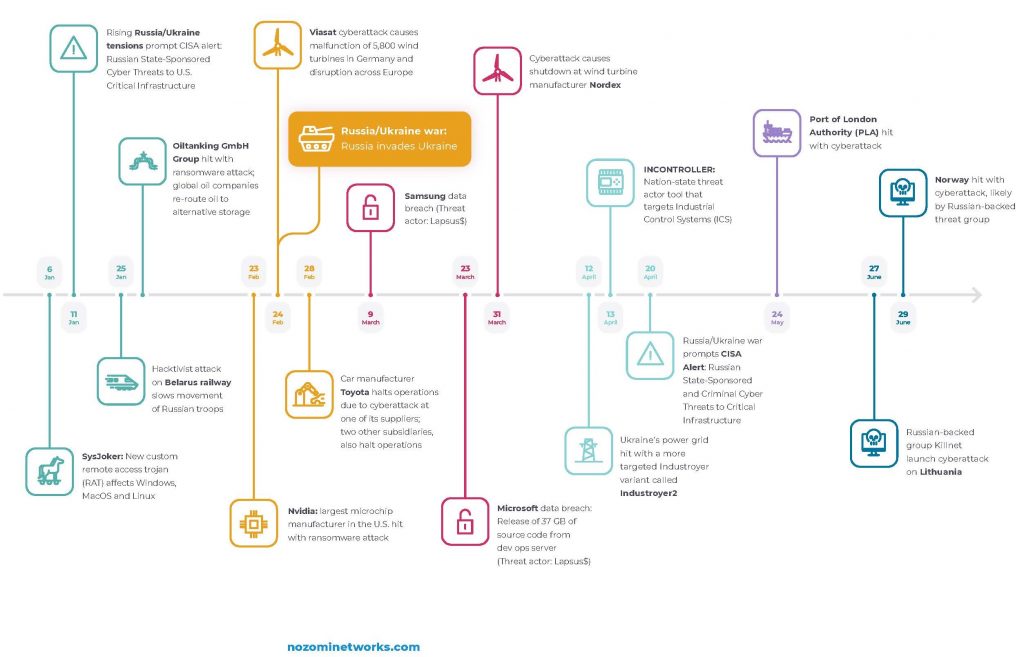

Cronologia dei principali eventi informatici nella prima metà del 2022

La timeline di questa pagina evidenzia diversi eventi informatici significativi tra gennaio e giugno 2022 che hanno che hanno plasmato l’attuale panorama delle minacce. Da quando la Russia ha iniziato l’invasione dell’Ucraina Ucraina nel febbraio 2022, abbiamo assistito attività da parte di diversi tipi di di minacce, tra cui hacktivisti, APT statali e criminali informatici.

Abbiamo anche assistito a un uso massiccio di wiper e una variante di Industroyer, Industroyer2, è stata sviluppata per per utilizzare in modo improprio il protocollo IEC-104, che è comunemente usato negli ambienti industriali.

Per saperne di più scarica il Report completo.