Tutti concordano sul fatto che la sicurezza della rete è essenziale per i sistemi IT

Non dimentichiamoci però che proteggere le reti OT (tecnologia operativa) è altrettanto fondamentale nell’industria come nelle utility. Un exploit riuscito su una rete industriale potrebbe bloccare la produzione, comportare costi enormi e persino mettere a rischio vite umane. Per i sistemi OT, una rete sicura è essenziale, ma non è più sufficiente. C’è ancora la questione della sicurezza dei dati.

Prima dell’avvento dell’Industria4.0 (ed oggi ancora di più con Industria5.0), dell’Internet delle Cose e della Transizione Digitale, sembrava abbastanza semplice proteggere reti e dati OT: per alcuni bastava disconnetterli, se necessario tramite air gap. Ma questa non è più un’opzione per nessuna Azienda che vuole rimanere competitiva.

L’impresa moderna ha bisogno di un accesso sicuro ai dati OT per aumentare l’efficienza e ridurre i costi di produzione. La buona notizia è che, con il giusto approccio, l’accesso sicuro ai dati OT può non essere per forza complicato o costoso. Qualunque sia il vostro livello di sicurezza di rete, esistono modi semplici e convenienti per accedere ai dati OT in modo sicuro.

Sicurezza dei dati è diversa dalla sicurezza della rete

Come detto, ci sono sistemi sicuri e convenienti per accedere ai dati OT. Tale convenienza è possibile perché la sicurezza dei dati è diversa dalla sicurezza della rete. Sebbene la sicurezza dei dati possa essere implementata insieme alla sicurezza della rete ed essere pienamente compatibile con essa, gli obiettivi di ciascuno non sono esattamente gli stessi. La differenza è un po’ come la sicurezza di casa.

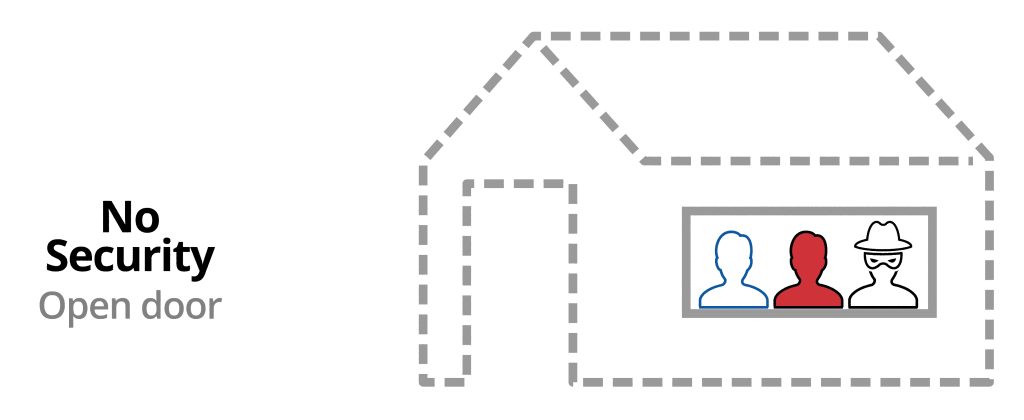

Gestire un sistema senza sicurezza di rete è come lasciare una porta aperta, permettendo a chiunque di entrare in casa vostra. I visitatori indesiderati possono portare via le vostre cose o tenere in ostaggio i vostri cari per ottenere un riscatto. Potreste anche essere esposti ai virus di qualsiasi persona infetta che entra!

Analogie tra sicurezza di rete e di una casa con la porta aperta

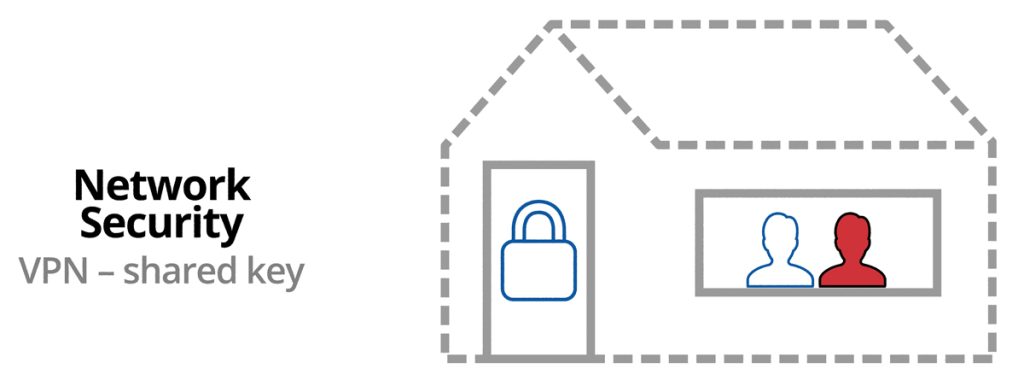

Per proteggere la rete, un’Azienda potrebbe adottare un accesso alla rete con concetti Zero Trust, con costi (e complessità) significativi. Una soluzione di questo tipo utilizza spesso le VPN per limitare l’accesso alla rete a un numero conosciuto di persone autorizzate. Usare una VPN è come permettere solo ad ospiti invitati con una chiave di entrare in casa vostra. Questi ospiti possono ancora portare con sé virus indesiderati che potrebbero infettare la famiglia o nascondere persone indesiderate. Una VPN che si estende dalla rete IT all’OT estende semplicemente il perimetro di sicurezza per racchiudere anche l’OT. Se qualcuno nell’IT dovesse ricevere un’e-mail di phishing o inserire una pen-drive con un virus a bordo, il codice dannoso potrebbe facilmente propagarsi anche all’OT.

Analogia di una casa con chiave condivisa e VPN per la sicurezza della rete

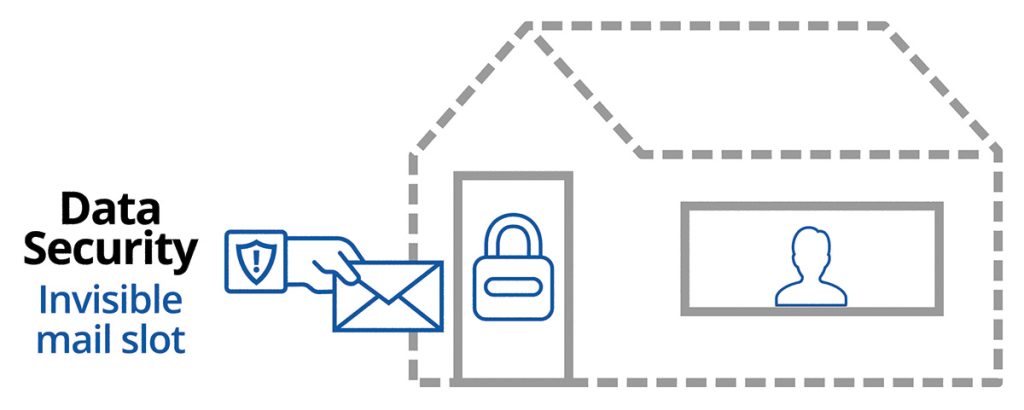

Per l’accesso ai dati, una soluzione migliore, più economica e sicura, è semplicemente chiudere la rete a tutti e impostare connessioni dati sicure. È come aprire una fessura invisibile per la posta nella vostra porta e scambiare messaggi con un corriere autorizzato. Nessuno potrà entrare in casa per portare un virus o tenere in ostaggio i vostri familiari. Quando andrete a chiudere la fessura della posta, si blinda nuovamente quella porta. Solo il postino saprà che è lì e solo lui è autorizzato e potrà consegnare o ritirare i messaggi.

Analogia di una casa con slot di posta invisibile e la sicurezza della rete OT/IT

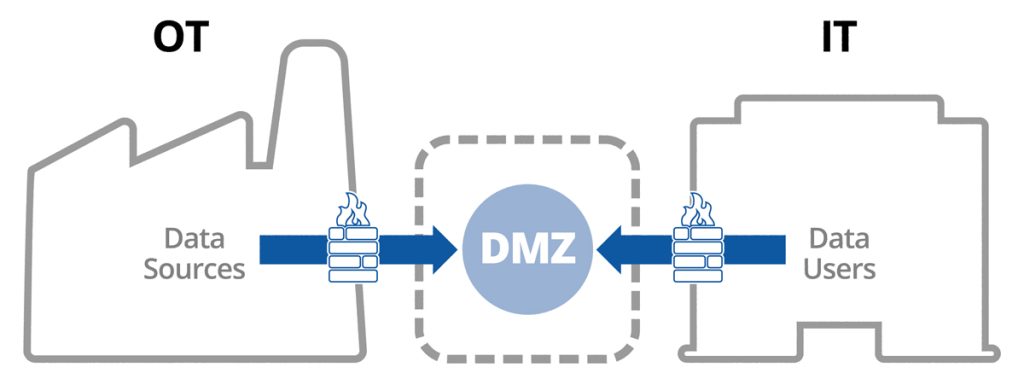

Per i sistemi industriali, il mail slot invisibile è una porta firewall in uscita presso l’impianto. Il corriere postale è in genere un’applicazione di tunneling o un broker OPC o MQTT in esecuzione in loco o in una DMZ. Se si utilizza una DMZ, il lato IT può implementare la stessa interfaccia mail slot e mantenere chiuse anche tutte le porte del firewall IT in entrata. L’utilizzo di una DMZ tra IT e OT è consigliato dalla Direttiva NIS 2 della UE e dal NIST SP 800-82 come modo migliore per separare le reti OT e IT. Ogni rete deve essere sicura e anche qualsiasi connessione dati tra di loro deve essere protetta. La sicurezza della rete e la sicurezza dei dati dovrebbero andare così di pari passo.

Schema della sicurezza di rete da OT a IT: Opzioni praticabili

Qualunque sia il livello o il tipo di sicurezza di rete che andremo ad implementare, avremo bisogno del software e dei servizi giusti per ottenere un accesso sicuro a tutti i dati. Se avremo semplicemente bisogno di isolare il nostro sistema OT dall’IT o dal Cloud, potremo utilizzare OPC, MQTT o Sparkplug per stabilire connessioni in uscita mantenendo chiuse tutte le porte firewall in entrata. Alcuni software di tunnel/mirroring, come ad esempio Cogent DataHub di Skkynet (distribuito e supportato da ServiTecno), possono fare questo e molto altro ancora. A differenza di OPC ed MQTT, ed in aggiunta a questo tipo di connessioni, una soluzione tunnel/mirroring ben progettata può trasferire i dati senza soluzione di continuità attraverso una DMZ in entrambe le direzioni, mantenendo lo stato della connessione e le informazioni sulla qualità dei dati in ogni fase.

Per creare una connessione ancora più sicura e garantire un flusso di dati unidirezionale, è possibile inoltre utilizzare anche un diodo dati. Si tratta di un dispositivo hardware che consente e impone solo la comunicazione unidirezionale e impedisce a qualsiasi tipo di messaggio dalla destinazione di tornare alla fonte. Alcune soluzioni tunnel/mirror sono completamente compatibili con i diodi dati e possono anche essere utilizzate per aggregare dati originati sul lato mittente o per distribuire dati a vari client sul lato ricevente. In ServiTecno siamo attrezzati e disponibili per fornirvi ogni dettaglio in merito.

Possiamo lavorare insieme?

Ricordiamoci che la sicurezza della rete e la sicurezza dei dati sono entrambe importanti. Possono essere implementati separatamente, ma dovrebbero funzionare insieme come un’unica unità. Indipendentemente dal livello o dal tipo di sicurezza della rete di cui disponiamo, Skkynet (con il supporto e l’assistenza di ServiTecno) fornisce la tecnologia e il know-how necessari per integrarli completamente con la sicurezza dei dati.

Tratto da: Network security is not enough for OT data